Три облачные технологии будущего

Аналитики

Gartner

среди наиболее перспективных разработок в области облачного ИБ выделяют три технологии: SASE, CSPM и CASB.

Пограничный сервис безопасного доступа Secure Access Service Edge (SASE) объединяет набор облачных услуг, возможности программно-определяемых сетей

и средства безопасности в единой модели обслуживания.

Hype Cycle в области безопасности облаков

Для управления гибридными и мультиоблачными средами служат решения класса Cloud Security Posture Management (CSPM), которые обеспечивают защиту и мониторинг

совместной работы решений от нескольких поставщиков IaaS или PaaS (в том числе, позволяет контролировать

доступ, оценивать политики соответствия требованиям, выполнять оперативный

мониторинг, реагировать на инциденты, выполнять идентификацию и визуализацию

рисков, а также инвентаризацию и классификацию активов).

В

свою очередь, решения Cloud Access Security Broker (CASB) предназначены для защиты

данных в облачных приложениях: они размещаются «между» потребителями и

поставщиками облачных сервисов и служат для обеспечения единых политик

безопасности предприятия при доступе к облачным ресурсам. «Если говорить о

тенденциях, то все большим спросом начинают пользоваться решения класса CASB (Cloud Access Security Broker), и связано это как раз с распространением облачных сервисов на

отечественном рынке: HR, CRM, бухгалтерские

системы и ряд других сервисов медленно, но верно «переезжают» в облака», —

комментирует Иван Мелехин. С другой

стороны, Россия традиционно отстает от западных рынков на несколько лет

в плане внедрения передовых решений. «Доверие

к облачным сервисам растет, но все еще на довольно низком уровне. Спрос на них

в 2020 г

растет очень быстро, но в основном на рынках Северной Америки и

Западной Европы», — обращает внимание Константин

Швецов

Боритесь с вредоносной нагрузкой в электронной почте

Итак, электронная почта — главный источник вредоносного кода и фишинга, а те, в свою очередь, являются основной проблемой для типового директора по ИБ, потому что связаны с человеческим фактором, от которого тяжело защищаться. Поэтому Cisco посвящает отдельный отчет актуальным угрозам и возможным контрмерам, относящимся к этому вектору атак.

В части фишинга и мошенничества стоит опасаться писем, в которых:

- предупреждают об «отключении вашей учетной записи» (той же электронной почты или облачной офисной системы вроде Microsoft Office 365) и предлагают авторизоваться, чтобы предотвратить это;

- от лица вышестоящего руководства требуют совершить какой-нибудь денежный перевод;

- шантажируют пользователя записями и протоколами его визитов на порносайты (т.н. sextortion) — как правило, несуществующими;

- сообщают о посылке или подписке на услуги, которых человек не приобретал или не заказывал («Вам пришел груз через компанию UPS. Откройте PDF-файл, чтобы узнать подробности»);

- предлагают внести небольшой аванс, чтобы получить большое вознаграждение (современная разновидность классических «нигерийских писем»).

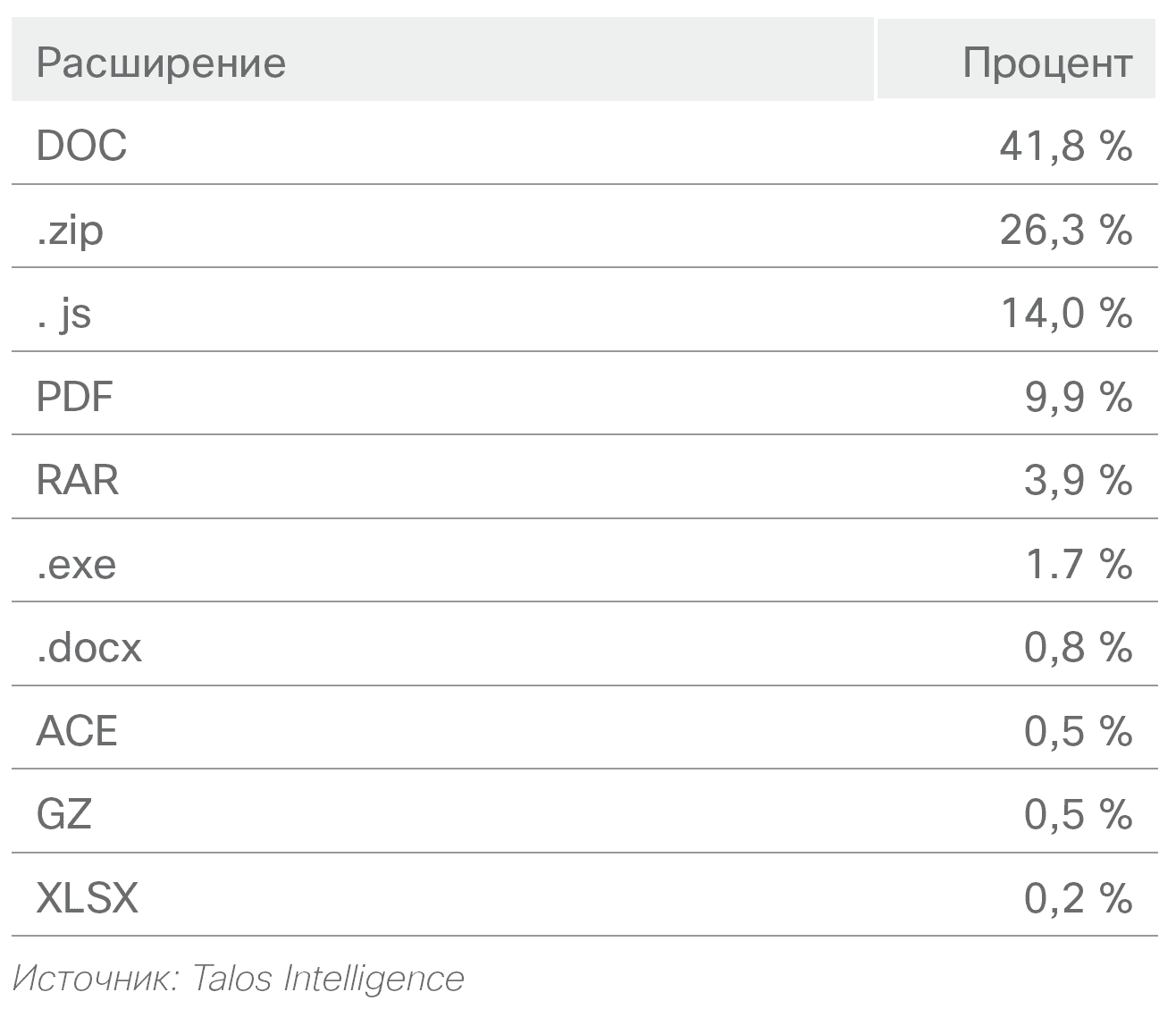

В том, что касается вредоносных программ и эксплойтов, аналитики напоминают: времена, когда инфекцию рассылали в виде исполняемых файлов, давно прошли. Злонамеренное вложение сегодняшнего дня — это файл в формате DOC (примерно 42% случаев). Стоит также остерегаться формата PDF и других разновидностей офисных документов. Вторыми по распространенности оказались архивы (в первую очередь — ZIP, по понятным причинам), но, к сожалению, в отчете не указано, какие данные находились внутри.

Таблица 1. Самые распространенные вредоносные расширения

Для борьбы с угрозами в электронной почте эксперты Cisco рекомендуют ряд мер; вот те из них, которые можно применить на организационном уровне.

- Проводите тренировки и обучение (что, кстати, актуально и для других векторов атак). Нужно постараться добиться того, чтобы рядовой пользователь относился с подозрением ко всему, что он получает в свой ящик. Эффективно применять именно смычку из двух методов: сначала устраиваются «учения», когда сотрудникам тайно рассылают имитацию мошеннических писем, а на следующем этапе всех коллег, которые провалили тест, тут же отправляют на учебные курсы.

- Внедряйте многофакторную аутентификацию. Скомпрометировать два пароля труднее, чем один.

- Введите дополнительные подтверждающие процедуры для денежных переводов за пределы компании (например, для отправки денег исполнитель должен получить согласование у двух должностных лиц).

Есть, конечно, и рекомендуемые меры технического свойства.

Автоматизируйте обновление программного обеспечения. Пусть у пользователя всегда будет самая свежая версия веб-браузера, даже если сам сотрудник об этом и не подозревает. Разумеется, нужно поддерживать в актуальном состоянии и средства защиты.

Внедряйте и используйте средства для защиты электронной почты. По данным Cisco, в последние годы предприятия и ведомства почему-то стали отказываться от подобных решений. Одна из вероятных причин — переход на облачные почтовые сервисы: часто кажется, будто их не нужно дополнительно защищать. Базовая безопасность там действительно есть, но существуют сценарии, от которых она не спасает.

Рассмотрите возможности блокировки URL-адресов в сообщениях электронной почты, чтобы пользователь не переходил куда попало. Есть много защитных решений, например, с репутационными фильтрами для веб-узлов.

Воспользуйтесь защитой почтового домена (DMARC), чтобы злоумышленник не смог использовать доменное имя вашей организации во вредоносных и мошеннических рассылках.

Задумайтесь о применении интеллектуальных систем борьбы с фишингом, основанных на возможностях машинного обучения

Автоматика обратит внимание на все нюансы, в том числе и на те, которые человеку трудно заметить.

Добавьте в систему ИБ корпоративную песочницу и отправляйте туда все файлы, которые приходят в виде вложений.

Бюджеты на ИБ сокращают и перераспределяют

Неизбежным следствием пандемии

стали сокращения ИТ- и ИБ-бюджетов. Однако для ИБ этот процесс оказался не

столь критичным. В 2020 г. глобальный рынок информационной безопасности

сохранит позитивную динамику, хотя рост окажется не столь внушительным, как

прогнозировалось ранее. Аналитики компании Gartner полагают, что по итогам года

глобальные поставки средств защиты информации вырастут на 2,4%, достигнув

$123,8 млрд (в декабре 2019 г. эксперты предсказывали более высокие темпы роста

на уровне 8,7%). «В целом, по итогам 2020 г. мы ожидаем остановку и снижение

роста как в сегменте программных решений, так и в сегменте ИБ-сервисов», —

комментирует управляющий вице-президент Gartner Лоуренс

Пингри (Lawrence Pingree).

Мировые

расходы на информационную безопасность в 2020 г., $млн

| Затраты в 2019 г. | Затраты в 2020 г. | Рост 2020/2019 (%) | |

| Безопасность приложений | 3 095 | 3 287 | 6,2% |

| Облачная безопасность | 439 | 585 | 33,3% |

| Безопасность данных | 2 662 | 2 852 | 7,2% |

| Системы индентификации и управления доступом (IAM) | 9 837 | 10,409 | 5,8% |

| Защита инфраструктуры | 16 52 | 17 483 | 5,8% |

| Комплексное управление рисками (IRM) | 4 555 | 4 731 | 3,8% |

| Оборудование сетевой защиты | 13 387 | 11 694 | -12,6% |

| Другое ПО | 2 206 | 2 273 | 3,1% |

| ИБ-сервисы | 61 979 | 64 27 | 3,7% |

| Потребительское ПО | 6 254 | 6 235 | -0,3% |

| Итого: | 120 934 | 123 818 | 2,4% |

Для сравнения — мировой ИТ-рынок,

по прогнозу аналитиков этой компании, уменьшится на 8%.

Следует отметить, что коронакризис оказывает неравномерное влияние на

индустрию ИБ: отдельные сегменты страдают сильнее других, в других, наоборот,

даже наблюдается рост. «Довольно сильно вырос спрос на средства защиты конечных

точек (антивирусы, EDR/XDR-системы) и на средства удаленного подключения

и контроля удаленных сотрудников (VPN, MFA, PAM/PUM). При этом, заметно просел спрос на периметральную защиту, межсетевые

экраны/NGFW и системы

мониторинга безопасности», — приводит пример из собственного опыта руководитель

группы менеджмента ИБ компании «ICL Системные технологии» Константин

Швецов.

Значительно увеличилось

количество проектов по направлениям двухфакторной аутентификации, защиты

удаленного доступа и веб-ресурсов, кроме того, для многих компаний во время

вынужденной «удаленки» стало актуально следить за тем, чтобы сотрудники не

отвлекались при работе из дома, поэтому поступает много запросов по системам

контроля-учета рабочего времени и решениям для защиты от утечек данных,

рассказывает директор центра информационной безопасности

компании «Инфосистемы Джет» Андрей Янкин. Наконец, перестроившись на дистанционный формат работы, многие компании

обращаются за тестированием на проникновение. В то же время замораживаются

проекты по стратегическому и долгосрочному развитию ИБ: «Сроки по многим из них

пересматриваются, а некоторые крупные инфраструктурные проекты и вовсе

откладываются», — отмечает собеседник CNews.

Проблема с Endpoint Security VPN

Внимание, очень важная информация для тех у кого установлен полноценный клиент с полным набором функций: VPN, FW, Compliance версии E81.10 и ранее

Согласно SK171213 , начиная с 1 января 2021 года, произойдет ошибка на старых клиентах версии 81.10 и младше, в случае использования полной функциональности защиты конечных станций. Она будет вызвана истечением срока корневого сертификата для VPN-подключений. Существует два способа решить проблему:

-

Установка более нового клиента (рекомендовано Check Point). Достаточно будет версии 81.20 или выше.

-

Установка специального патча на конечные машины.

Во избежание неприятных последствий после праздников (массовая ошибка подключения удалёнщиков) рекомендуем вас ознакомиться c SK, в случае необходимости решить проблему с версией агента.

*Заметка: проблема не распространяется для Mac OS, потому что Sandblast версия была выпущена позднее.

Новые участники рейтинга

Самым крупным по обороту дебютантом стала упоминавшаяся группа компаний «Цитадель». Формально дебютировала в рейтинге компания «Код Безопасности» (₽6,5 млрд, 6 место, рост на 61%). Ранее ее финансовые показатели интегрировала в свои результаты «Информзащита», которая контролировала «Код Безопасности» через акционеров, однако в декабре 2019 г. произошла смена владельцев: контрольный пакет акций перешел к президенту группы компаний «Ланит» Филиппу Генсу. При этом «Код Безопасности» остался независимой компанией и не вошел в состав «Ланита».

Также в рейтинге впервые отражены показатели компании Inline Technologies в качестве самостоятельного участника, ранее ее результаты учитывались в рамках совокупных показателей группы компаний ITG. В текущем году в ITG решили отказаться от участия в пользу одного из членов группы.

Среди других новичков рейтинга следует отметить системных интеграторов «Инфотактика», «Талмер» (еще одна компания, входящая в «ИКС Холдинг»), разработчик ПО и провайдер сервисов ИБ «Ростелеком-Солар» (ранее Solar Security), разработчик решений для расследования кибер-преступлений Group-IB. Кроме того, в рейтинг вернулись компании «АйСиЭль КПО ВС», InfoWatch и SearchInform, которые отсутствовали в прошлом году, но принимали участие в рейтингах предыдущих лет.

DNA Аналитика

Внедрение Автоматизации Cisco DNA позволяет заказчикам значительно упростить и ускорить процессы внедрения и эксплуатации ИТ инфраструктуры с учетом требований бизнес-приложений или даже с их непосредственным участием (модель DevOps), но не подразумевает в общем случае контроля качества предоставляемых услуг. Для решения этой задачи Cisco DNA предлагает группу решений DNA Аналитика. Средства Аналитики, получая «телеметрию» с корпоративной инфраструктуры и приложений, способны в режиме реального времени осуществлять различные виды анализа о состоянии, поведении и тенденциях, как для самих ИТ-услуг, так и для пользователей, потребляющих эти услуги, а также оценить насколько результат соответствует согласованному качеству предоставления сервиса. Для формирования такой телеметрии могут использоваться специальные легковесные приложения, которые размещаются непосредственно на устройствах и/или виртуальных машинах.

Наглядными примерами систем аналитики для Cisco DNA являются Cisco Tetration Analytics и Cisco Connected Mobile Experience (CMX). Cisco CMX – это инновационная технология, разработанная специально для беспроводных сетей, позволяет собрать, проанализировать и выдать в удобной форме информацию о местоположении беспроводных клиентов, сформировать профили их поведения и присутствия в беспроводной сети – эта и другая информация может быть использована основными бизнес-подразделениями компании для создания уникальных персонифицированных услуг для коммерческих клиентов. В свою очередь Tetration Analytics – это новейшая платформа Cisco для формирования аналитики в рамках ЦОД. Tetration Analytics использует программные и аппаратные сенсоры для анализа поведения пользователей и приложений в ЦОД, радикально повышая прозрачность происходящих в ЦОД процессов.

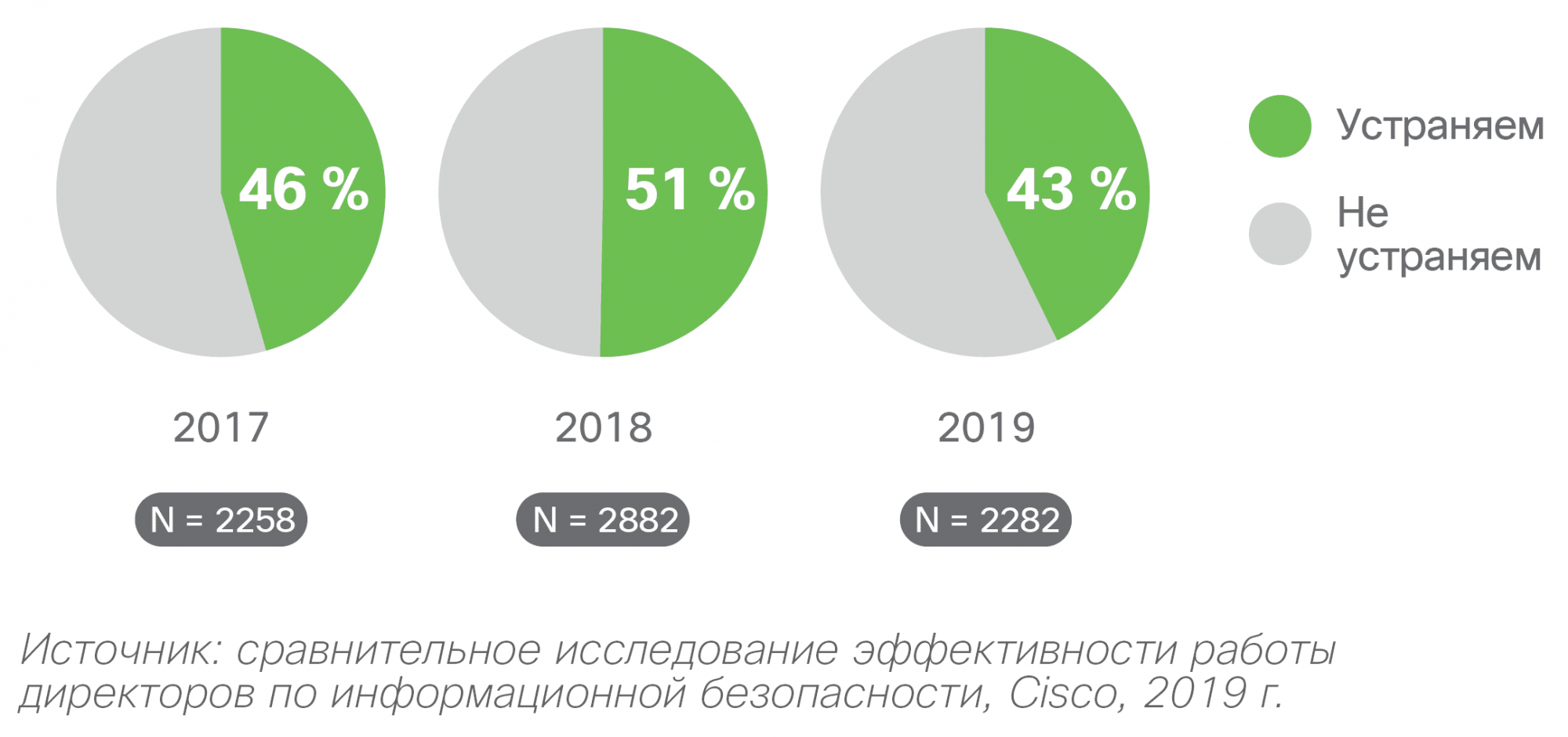

Используйте специализированные продукты для управления предупреждениями

В типовом случае ИБ-директор и его отдел получают до 10 000 предупреждений в день и реагируют примерно на половину поступивших уведомлений. При этом в 2019 году, по словам респондентов, менее четверти (24%) предупреждений были связаны с реальными угрозами. Примерно 43% таких обоснованных сообщений стали поводом для мер по устранению или исправлению проблемы; получается, что в среднем где-то 1 000 — 1 500 уведомлений, свидетельствующих об угрозе безопасности, каждый день остаются без внимания (не считая той половины «алертов», которую специалисты вообще не успевают исследовать). В связи с этим Cisco рекомендует применять специальные инструменты для обработки событий и предупреждений.

Рисунок 3. Доля устраняемых инцидентов, относительно которых поступили предупреждения

Cloud based subscription — пока не в России

Кризис оказывает влияние и на то, каким образом происходит развертывание

ИБ-решений. Gartner отмечает глобальный рост интереса к облачным

подпискам на сервисы по защите информации. «Продолжающийся переход на облачную

модель потребления делает рынок ИБ более устойчивым к спаду, в 2019 г. 12% всех

решений развертывались из облака», — говорится в отчете аналитической компании.

Российские заказчики еще полностью не созрели для получения ИБ из облака. «В регионах усилилось стремление клиентов

ориентироваться на собственные ресурсы, без привлечения сервисного провайдера.

В столице же ИБ-сервисы в период пандемии развивались прежними темпами: на

данный момент прирост по отношению к аналогичному периоду прошлого года

составляет порядка 45%», —говорит руководитель департамента информационной

безопасности Softline Дмитрий Васильев.

Важным преимуществом ИБ-сервисов

из облака (SecaaS) является гибкость в способе оплаты, в частности, возможности

оплачивать тот сервис, который был потреблен. Среди продуктов, которые

пользуются спросом, Дмитрий Васильев отмечает DLP as-a-service, NGFW-as-a-service, Compliance-as-a-service, услуги SOC, а также

сервис мониторинга цифровых угроз в интернете ETHIC.

«Резкий скачок спроса на услуги нашего Центра обеспечения безопасности мы

наблюдали в первые месяцы удаленной работы: сначала в форме тестовых пилотов,

после нормализации ситуации летом — в формате полноценных подключений», —

рассказывает Иван Мелехин. По его словам, внешний SOC проявил себя как один из

самых быстрых и простых способы обеспечить безопасность в период массового

перехода на удаленную работу.

Новая сертификация от Check Point

Чтобы ежедневно выполнять различные задачи и успешно администрировать NGFW-решения (применяются для защиты периметра сети), необходимо иметь компетентных сотрудников, обладающих соответствующими навыками и знаниями. Подготовка специалистов зачастую подразумевает прохождение сертификации для подтверждения их знаний.

Что изменится?

C 31 января 2021 года вступят изменения в процесс сертификации специалистов Check Point.

Они затронут процесс получения CCSM (Сheck Point Certified Security Master), напомним что сейчас необходимо сдать сам экзамен CCSM. После 31 января 2021 года, вы можете получить CCSM, имея CCSE и два дополнительных сертификата по другим направлениям (CCES, CCTA, CCAS, CCCS, CCVS, CCTE, CCMS, Maestro).

Также появился новый уровень — CCSM Elite, требующий наличие активного уровня CCSM и 4 дополнительных аккредитаций (CCES, CCTA, CCAS, CCCS, CCVS, CCTE, CCMS, Maestro).

Приятное изменение есть и для владельцев CCSA и CCSE. Вы сможете продлевать срок ваших сертификатов, сдавая дополнительные экзамены по одному из направлений (CCES, CCTA, CCAS, CCCS, CCVS, CCTE, CCMS, Maestro).

Для успешной сдачи экзаменов рекомендуем готовиться, не только изучая сухую теорию, но и проделывая практические задания в лабораторных работах. Учебный центр NTC позволяет пройти обучение по различным направлениям Check Point и успешно подготовиться к последующей сдачи экзаменов.

Рост бизнеса в сфере ИБ стал не таким быстрым, но более устойчивым

Несмотря на увеличение количества участников рейтинга, в 2019 г., по сравнению с 2018-м, сократилось число компаний с темпами роста более 50% в год: в 2019 г. таких компаний было 4, в 2018-м — 6. А количество компаний с отрицательной динамикой осталось прежним — 5. У трети участников рейтинга бизнес вырос в диапазоне «до 15%», у каждого пятого — от 15 до 25%. Ну а средний рост выручки по всем компаниям, представленным в исследовании, составил 15%.

Наиболее высокие темпы роста были зафиксированы у «Ростелеком-Солар» (+181%), «Конфидент» (+66%), «Кросс Технолоджис» (+62%) и «Кода Безопасности» (+61%).

В рост показателей «Ростелеком-Солар» наибольший вклад внесли сервисы кибербезопасности Solar JSOC и Solar MSS. «Однако примечательно, что и продукты, развивающиеся на очень зрелых и конкурентных рынках, такие как DLP-система Solar Dozor и система управления доступом и его администрирования Solar inRights, смогли увеличить как объемы продаж, так и долю рынка в целом», — прокомментировали в компании результаты года.

В «Кросс-Технолоджис» среди причин высоких темпов развития бизнеса называют деятельность регуляторов и изменения в структуре угроз. «Как результат растет инвестирование в крупные комплексные проекты по защите информации, расширяется спектр отраслей, которым необходимы решения в области ИБ, например, государственный сектор, торговля, транспорт», — рассказал генеральный директор «Кросс Технолоджис» Евгений Чугунов. «На рост выручки также повлияло увеличение продаж продукта собственной разработки Docs Security Suite на 79% по сравнению с 2018 г.», — добавил он.

На схожие причины роста выручки указал и Егор Кожемяка, директор Центра защиты информации ООО «Конфидент». «Во-первых, более чем вдвое выросли продажи новых продуктов, на которые в предыдущие годы были потрачены значительные ресурсы на разработку, сертификацию и продвижение — говорит он — Во-вторых, в последние несколько лет мы реализуем крупные региональные проекты по защите информации в структурах здравоохранения, по обеспечения безопасности объектов критической информационной инфраструктуры, участвуем в проектах по импортозамещению».

В компании «Код Безопасности» связывают резкий рост выручки с завершением ряда крупных проектов: «Мы стабильно ежегодно показываем рост в 20-30%. Но, по независящим от нас причинам, часть проектов конца 2018 г. были перенесены на начало 2019 г., что дало отсутствие роста в 2018 году и резкий рост в 2019 году. Если бы этого не произошло, то и 2018 г., и 2019 г. показали бы привычные 20-30% роста», — объясняет Федор Дбар, коммерческий директор компании «Код Безопасности».

Среди компаний, снизивших оборот по сравнению с предыдущим годом, оказались «Специальные Технологии» (-32%»), «С-Терра СиЭсПи» (-20%), «ДиалогНаука» (-10%), «Свемел» (-3%) и «АйСиЭль КПО ВС» (-2%). Коммерческий директор «С-Терра СиЭсПи» Аркадий Пыслару объясняет результат своей компании тем, что в 2019 г. усилия были направлены на развитие продуктов: «Мы закончили разработку нескольких новых моделей высокопроизводительных VPN-шлюзов, работающих как на сетевом уровне L3, так и на канальном L2 — для разных сценариев применения». Как результат, были сформированы и подготовлены к реализации сразу несколько масштабных проектов, результаты которых будут отражены в показателях 2020 г. В компании «Свемел» CNews пояснили, что снижение показателей связано с уже упоминавшимся неравномерным годовым распределением выручки от многолетних проектов.

Мысли на 2021 год

“Life is what happens while you’re making other plans”.

*Цитата выше от Джона Леннона, которая актуальна и в наши дни.

Прошедший 2020 год заставил многие компании пересмотреть свою политику в части доступа к корпоративным данным, необходимо было в кратчайшие сроки обеспечить удаленный доступ для 80% сотрудников и более. В тоже время, с переходом многих процессов и сервисов в удаленный режим работы (Интернет), выросло и количество мошенников, активно этим пользующихся. Вендор Check Point попробовал предсказать развитие 2021 года в рамках сферы ИБ:

Спрос на специалистов. Необходимы будут сотрудники, имеющие компетенции в автоматизации процессов, с целью более быстрого реагирования на различные инциденты безопасности.

Фармацевтика под прицелом

Компании, связанные с исследованиями и разработкой лекарств и препаратов, будут подвержены атакам и повышенным вниманием со стороны хакеров.

Фишинг везде. Фишинговые кампании будут и далее процветать, требуется обучать пользователей противостоять социальной инженерии

Более подробно эта тема была затронута в нашем цикле.

Защита учреждений образования. Организации, работающие в сфере обучения людей, потребуют дополнительной защиты ввиду перевода на удаленный режим работы.

Вымогательство становится хитрее. Хакеры могут получить огромные массивы данных компании и потребовать их выкуп, иначе они будут зашифрованы, и бизнес-процессы будут остановлены. Компании все чаще будут оценивать свои риски (в случае взлома) и зачастую соглашаться на условия злоумышленников.

DeepFake как инструмент. Нашумевшая технология будет активно использоваться для создания контента, способного манипулировать человеческим сознанием (массами людей). Ранее в этом году произошел случай в Бельгии, когда группа заинтересованных лиц, выложили deepfake видео, где премьер-министр Бельгии связывал пандемию Covid 2019 с пагубным влиянием человека на климат. Многие поверили в это интервью, не отличив подделку от оригинала.

Угрозы для мобильных устройств. В наших мобильных устройствах хранится большой поток данных от фотографий до рабочих документов, злоумышленники будут и далее создавать новые методы взлома и применять новые подходы для утечки данных.

Умные вещи требуют контроля. Уже почти в каждом доме есть как минимум умная лампочка, фитнес-трекер, который собирает данные о вашем организме и т.д. Подобные устройства, как правило, не обладают хорошо проработанной системой защиты данных и требуют дополнительных решений для контроля и мониторинга.

Таким образом, мы постарались кратко резюмировать прогнозы специалистов Check Point на 2021 год. Думаю, читатели и сами могли убедиться, что современная инфраструктура требует все больше защиты и контроля на различных уровнях взаимодействия.

Способы защиты

- Возможности сбора и сканирования данных с широкого набора цифровых каналов. Автоматизация на этапе сбора данных экономит аналитикам драгоценное время. Лучшие решения позволяют собирать данные не только из открытых веб-источников, но и из даркнета, технических источников.

- Функции картирования, мониторинга и снижения цифровых рисков. Благодаря автоматизации, машинному обучению и обработке естественного языка, цифровые решения помогают аналитикам связать бизнес-атрибуты с соответствующими цифровыми активами; обнаруживать, оценивать и расставлять приоритеты среди событий в группе риска; координировать деятельность по устранению рисков.

- Фокусировка на юз-кейсах и функциях безопасности. Защита от цифровых рисков — широкая задача с бесчисленными потенциальными целями и сферами применения, многие из которых уникальны для конкретных организаций и отраслей. Наиболее надежные решения — обширные примеры из практики клиентов и стратегическое партнерство, что делает их гибкими и способными к использованию в различных приложениях.

аналитической таблицы ROI4CIO

ZeroFOX Platform

Отзыв о продукте. Руководитель отдела безопасности, компания-провайдер хранения данных:

ИнтерфейсIP-адреса:URL-адреса:Угрозы категории TTPs:Хеш-суммы файлов:Домены:Ключи реестра:Номера карт:Телефонные номера:Индикаторы из социальных сетей:Защита мобильных приложений: Защита бренда:Утечка данных:Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация):Способы взаимодействия:Формат данных:Цена:

IntSights Threat Intelligence Platform (TIP)

Отзыв о продукте. Янив Мизрахи, SOC менеджер, Teva:Интерфейс IP-адреса:URL-адреса:Угрозы категории TTPs:Хеш-суммы файлов:Домены:Ключи реестра:Номера карт:Телефонные номера:Индикаторы из социальных сетей:Защита мобильных приложений:Защита бренда: Утечка данных:Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация):Способы взаимодействия: Формат данных:Цена:

Kaspersky Threat Intelligence

Отзыв о продукте. Менеджер по Рискам и Безопасности, компания в сфере обслуживания: ИнтерфейсIP-адреса:URL-адреса:Угрозы категории TTPs:Хеш-суммы файлов:Домены:Ключи реестра:Номера карт:Телефонные номера:Индикаторы из социальных сетей:Защита мобильных приложений: Защита бренда: Утечка данных:Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация):Способы взаимодействия:Формат данных:Цена:

Group-IB Threat Intelligence

Отзыв о продукте. Финансовая компания из Австралии:ИнтерфейсIP-адреса: URL-адреса:Угрозы категории TTPs:Хеш-суммы файлов:Домены:Ключи реестра:Номера карт:Телефонные номера:Индикаторы из социальных сетей:Защита мобильных приложений:Защита бренда:Утечка данных:Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация):Способы взаимодействия:Формат данных:Цена:

Digital Shadows SearchLight

Отзыв о продукте. Норм Лаудермильх, CISO в Sophos:Интерфейс IP-адреса:URL-адреса:Угрозы категории TTPs:Хеш-суммы файлов:Домены:Ключи реестра:Номера карт:Телефонные номера:Индикаторы из социальных сетей:Защита мобильных приложений:Защита бренда: Утечка данных:Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация):Способы взаимодействия: Формат данных:Цена:

RiskIQ Illuminate

Отзыв о продукте. Робин Барнвелл, Глава Безопасности в PBB IT Security Standard Bank:Интерфейс IP-адреса: URL-адреса:Угрозы категории TTPs: Хеш-суммы файлов:Домены:Номера карт:Телефонные номера: Индикаторы из социальных сетей:Защита мобильных приложений:Защита бренда:Утечка данных:Обогащение данных (рейтинги угроз, тегирование угроз, дополнительная и другая дополнительная информация):Способы взаимодействия: Формат данных: Цена:

Используйте проактивный поиск угроз (Threat Hunting)

Возможно, вы не видите злоумышленника, но он всё-таки есть. Соответственно, полезно поискать его самого и следы его деятельности, не дожидаясь, пока оппонент перейдет к активным действиям. В конце концов, даже если команда защитников никого не обнаружит, то это всё равно принесет пользу: система безопасности будет лишний раз проверена, а отдел ИБ освежит навыки. Кроме того, как отмечают аналитики Cisco, после охоты на угрозы ускорится и улучшится реагирование на инциденты.

«Команда» — не оговорка: поиск признаков вредоносной активности требует участия нескольких специалистов, причем желательно, чтобы они были не теми, на ком держится вся повседневная работа. У участников такого «отряда» должны иметься некоторые важные компетенции: им надо уметь обеспечивать безопасность сети, понимать принципы анализа данных, а главное — любить расследования и иметь творческое мышление.

Эксперты подчеркивают: если вы хотите создать хорошую основу для проактивного поиска угроз в организации, то вам нужно озадачиться журналированием. Скорее всего, понадобятся ресурсы и инвестиции, потому что протоколы нужно хранить, а их объем порой весьма велик. Пригодятся и программные средства, облегчающие работу с журналами (SIEM). После нескольких первых упражнений станет ясно, какой именно должна быть конфигурация всего описанного.

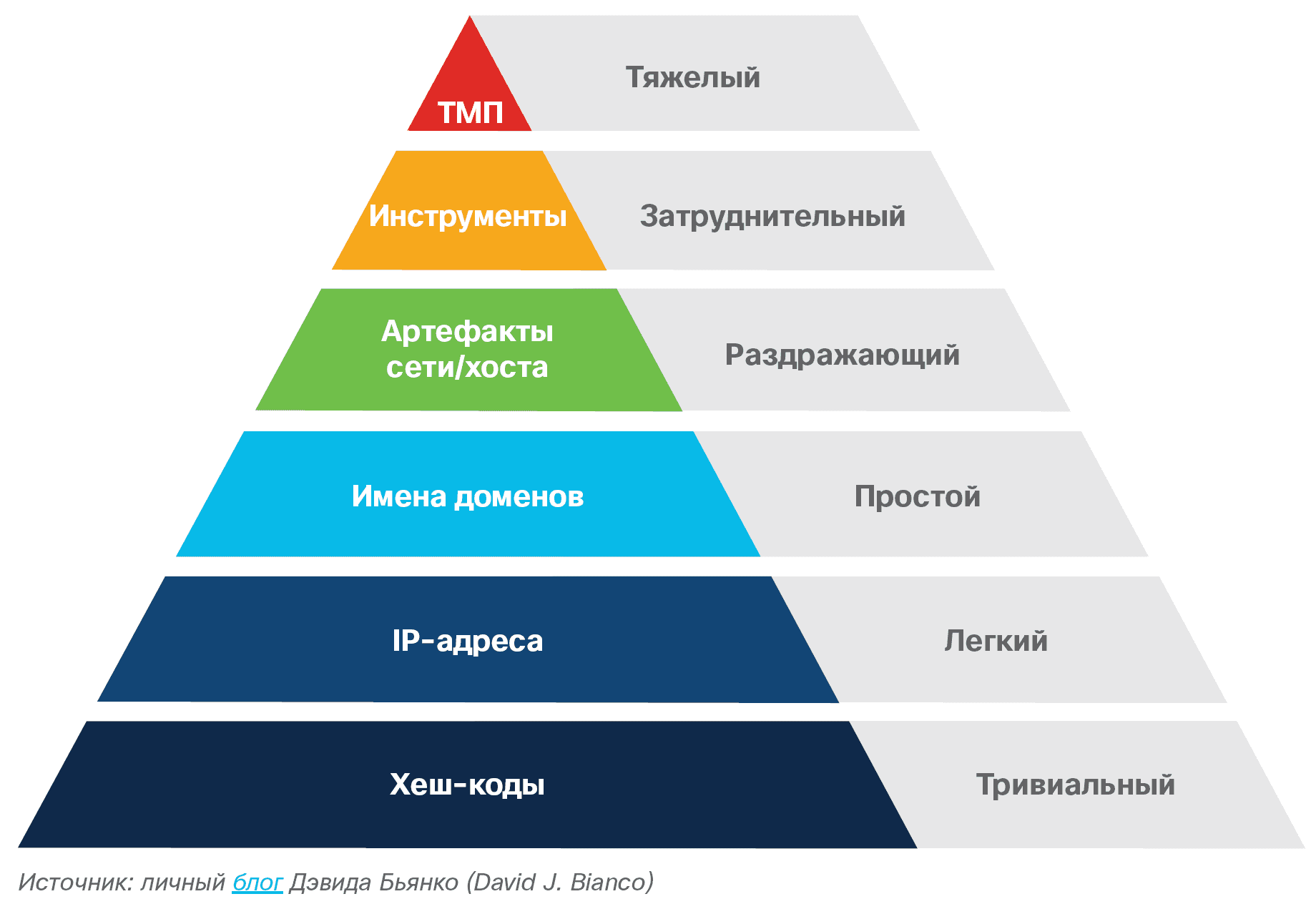

С методологической точки зрения в публикации дан следующий совет: когда вы охотитесь на угрозы, вашей основной целью должны быть тактики, методы и процедуры, которыми пользуются киберпреступники. Причина проста: именно эту часть вредоносной деятельности злоумышленникам труднее всего изменить, поэтому если вам удастся выстроить эффективное противодействие их арсеналу, то ваша сеть станет для них слишком сложной мишенью. Бороться же, например, с IP-адресами или доменными именами противника почти бесполезно: ему не составит никакого труда поменять их на другие.

Рисунок 6. «Пирамида боли»: активы злоумышленника по уровням проблематичности их замены (ТМП — тактики, методы и процедуры)

Сам процесс охоты на угрозы может включать различные действия, в зависимости от ресурсов организации и навыков ИБ-специалистов:

- анализ журналов и поиск индикаторов компрометации;

- формирование и проверку гипотез;

- выявление инфраструктуры киберпреступников и нанесение контрударов (например, путем сотрудничества с правоохранительными органами).

В той части, которая касается гипотез, аналитики Cisco рекомендуют следить за новостями о кибербезопасности, чтобы иметь возможность предположить, в какой части сети можно было бы увидеть признаки вредоносных действий. Также полезной частью процесса можно назвать поиск подозрительного поведения и других аномалий

Охотник на угрозы должен хорошо представлять, что нормально для его организации, и обращать внимание на отклонения

Конечно, далеко не каждое подозрительное событие будет признаком атаки, так что важно анализировать и сопоставлять его с данными из других источников

Наконец, следует помнить: даже если угрозы найдены и устранены, завершать работу преждевременно. Результаты охоты требуют обсуждения: что было слабым местом, как злоумышленник преодолел защиту, где оборону нужно укрепить. Стоит также подумать об автоматизации проактивного поиска или о развертывании сенсоров либо ловушек, извещающих о нетипичной активности самостоятельно.

Кража паролей и поиск учётных записей

В 2020-м, как и в прошлые годы, значительный объём вредоносных операций приходился на кражу паролей и учётных записей пользователей. Это — вторая по популярности активность, используемая киберпреступниками во время взлома, после фишинга. Легитимные «учётки» дают злоумышленникам возможность оставаться незамеченными в скомпрометированной системе и не оставлять следов, в отличие от атак троянцев и шифровальщиков или эксплуатации уязвимостей. Нередко выявить взломанный пользовательский аккаунт можно только при помощи инструментов поведенческого анализа.

Источниками утечки учётных записей являются данные о логинах и паролях, сохранённые в браузерах, а также другие места системы, где хранится кешированная информация. Для похищения данных злоумышленники применяют специальный инструментарий; одним из самых популярных средств, применяемых в подобных атаках, является утилита Mimikatz. Бесплатная программа, изначально созданная для пентестов, была взята на вооружение и активно используется киберпреступниками.