Как настроить общий доступ к диску (папке) в windows 10?

Если вы планируете активно обмениваться файлами в домашней локальной сети, необходимо разрешить доступ к соответствующим ресурсам.

Общий доступ.

Для открытия общего доступа к диску (папке), выполните следующие действия: кликните правой кнопкой мыши на иконке диска (папки) и в выпадающем меню выберите «Свойства»; затем перейдите на вкладку «Доступ» и нажмите на кнопку «Расширенная настройка…»; в открывшемся окне, установите галочку напротив надписи «Открыть доступ к этой папке», в поле «Имя общего ресурса» введите сетевое имя (необходимо для удобства идентификации ресурса в домашней локальной сети), после чего кликнете «Применить».

Права доступа.

На следующем этапе настройки, нужно определить, кто будет иметь доступ к диску (папке) и какими правами будет наделен. Для этого, кликните кнопку «Разрешения» и в открывшемся окне в списке «Группы или пользователи» выделите «Все» и установите галочку «Полный доступ», затем кликните «Применить» и «ОК».

Добавление группы.

Если группа «Все» отсутствует, ее необходимо включить в список. Кликаем «Добавить» и в открывшемся окне, в поле «Введите имена выбираемых объектов» вбиваем «Все» (именно так, как указано в кавычках!), затем «ОК». Далее, действуем по уже описанному алгоритму.

Ограничение прав пользователей.

Если, вы желаете ограничить права пользователей при работе с сетевым ресурсом, к примеру, запретить удаление файлов и папок — необходимо воспользоваться вкладкой «Безопасность». Выделите группу «Все» и нажмите кнопку «Дополнительно». В открывшемся окне также отметьте пункт «Все» и кликните «Изменить», после чего справа вверху щелкните надпись «Отображение дополнительных разрешений». Отключите ненужные разрешения, путем снятия галочек и подтвердите действия нажав «ОК».

Все необходимые настройки доступа и безопасности завершены.

Логин и пароль.

При первом обращении к сетевому ресурсу, система может предложить ввести логин/пароль, просто введите имя компьютера (на сетевой диск которого пытаетесь зайти) и пароль (если он отсутствует, оставьте поле пустым), не забудьте поставить галочку «Запомнить учетные данные».

Устранение неполадок при настройке общего доступа.

Если система выдает предупреждение о недоступности сетевого ресурса и «ругается» на настройки, нужно проверить параметры общего доступа для различных сетевых профилей на том компьютере, на сетевой ресурс которого пытаетесь зайти.

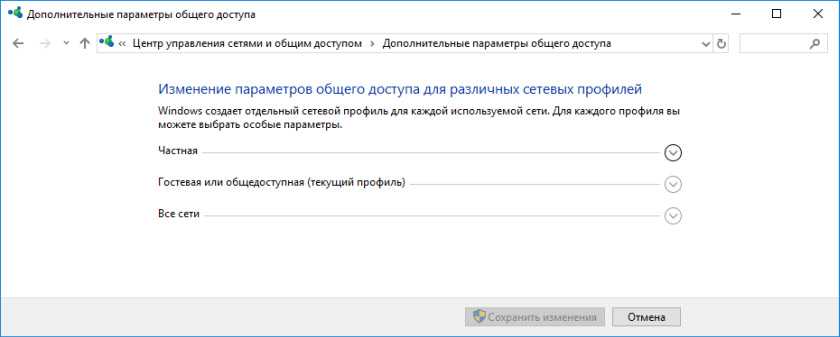

Пройдите по цепочке: «Пуск» — «Параметры» — «Сеть и интернет» — «Ethernet» или «Wi-Fi» (зависит от протокола подключения к локальной сети) — «Изменения расширенных параметров общего доступа». Выставьте параметры, как на картинках ниже.

Ваша домашняя локальная сеть готова!

из 5 заданий окончено

Вопросы:

- 1

- 2

- 3

- 4

- 5

Информация

Онлайн тест на проверку знаний основ функционирования компьютерных сетей.

Вы уже проходили тест ранее. Вы не можете запустить его снова.

Тест загружается…

Вы должны войти или зарегистрироваться для того, чтобы начать тест.

Вы должны закончить следующие тесты, чтобы начать этот:

Результаты

Правильных ответов: из 5

Ваше время:

Время вышло

Вы набрали из баллов ()

| Средний результат | |

| Ваш результат |

- 1

- 2

- 3

- 4

- 5

- С ответом

- С отметкой о просмотре

Характеристики

Отзывы

Скидки

Как построить домашнюю сеть?

*Видео может отличаться от тематики статьи

Возможные проблемы и пути решения

Иногда общая папка, доступная для всех пользователей, не видна. Так происходит, когда система, в целях безопасности, по умолчанию блокирует принтеры, папки и файлы, к которым открыт общий доступ.

Специалисты рекомендуют в момент подключения компьютеров к локальной сети на время отключать антивирусную программу и Брандмауэр.

Как включить и отключить Брандмауэр

Важно помнить, что, подключившись к локальной сети, работающей от роутера и принадлежащей жильцу соседней квартиры, юзер открывает ему доступ к своим папкам и файлам. Единственный способ не допустить утечки информации — придумать сложный, надёжный пароль

Все о IT

Самое интересное и полезное. информационно-коммуникационные технологии Ежедневно новое ПЕРЕЙТИ телеграмм канал ITUMNIK

Куда и как развиваться

Исходя из существовавших на тот момент бизнес-процессов, удалённые филиалы должны работать на серверах корпоративного ЦОД, расположенного на территории завода в Санкт-Петербурге.

Всё решилось после подсоединения третьего филиала. Увеличение числа пользователей перешло некоторую критическую отметку и «старый-добрый» Microsoft Forefront TMG просто перестал «тянуть» в условиях увеличения нагрузки.

В то время компания взяла тренд на развитие сети собственной дистрибуции с расположением филиалов по всей России. Был намечен план развития с открытием до пяти филиалов в месяц, то есть планировался ощутимый рост всего, в первую очередь — трафика. Требовалась переделка всей сетевой инфраструктуры с направленностью на масштабирование. Стало понятно, что программные продукты универсального типа уже не подходят в качестве замены сетевого оборудования для внешней сети. Потребовалось специализированное аппаратное решение.

В чем разница между домашней и общественной сетью?

Как я уже писал выше, разница в настройках общего доступа, которые по умолчанию применяются к сети, после присвоения ей сетевого профиля. Все просто:

- Частная сеть, или домашняя – компьютер будет обнаруживаться в сети другими устройствами и будет доступен общий доступ к файлам и принтерам. Конечно же рекомендуется присваивать этот сетевой профиль Wi-Fi сети, или Ethernet подключению только тогда, когда вы доверяете самой сети. Например, подключены к своей домашней сети, на работе и т. д. И если есть необходимость, чтобы компьютер участвовал в локальной сети.

- Общедоступная сеть, или общественная – здесь все наоборот. Для этого профиля настройки по умолчанию заданы таким образом, что ваш компьютер не будет участвовать в локальной сети. Его не будут обнаруживать другие устройства в сети и он будет максимально защищен. Когда подключаемся к открытым, неизвестным Wi-Fi сетям, или даже напрямую по сетевому кабелю от провайдера, то рекомендуется ставить именно этот сетевой профиль.

Параметры общего доступа можно сменить отдельно для каждого профиля. Или сразу для всех сетей. Сделать это можно в панели управления. По адресу: Панель управления\Все элементы панели управления\Центр управления сетями и общим доступом\Дополнительные параметры общего доступа

Эти настройки могут пригодится например при настройке локальной сети. Но без необходимости лучше не менять параметры. Особенно в разделе «Все сети» и «Гостевая или общедоступная».

Кстати, обратите внимание на скриншот выше. Возле профиля, который выбран для сети к которой вы подключены в данный момент, будет надпись «текущий профиль»

Это уже параметры сетевых профилей. А у нас статья немного на другую тему. Сейчас я покажу, как сменит общедоступную сеть на частную и наоборот в Windows 10.

Какой сетевой профиль выбрать?

Если у вас интернет подключен по кабелю от домашнего роутера – то можете выбрать профиль «Частный». А если интернет подключен напрямую от провайдера, то лучше установить «Общедоступные».

Что касается Wi-Fi сетей, то здесь все просто. Если вы доверяете сети (дома, на работе, у друзей) то можно выбирать «Частный». А если сеть где-то в кафе, отеле, магазине и т. д., то конечно же запрещаем общий доступ выбрав профиль «Общедоступные».

1.2 Техническое задание

Требования к сети беспроводной связи на основе группы стандартов IEEE 802.11 (Wi—Fi)

Беспроводная локальная вычислительная сеть на основе группы стандартов IEEE 802.11 (Wi-Fi) предназначена для:

— обеспечения беспроводного доступа посетителей с мобильных устройств (ноутбуков, КПК, смартфонов) к сети Internet;

— Перечень зон покрытия обозначен на этажных планах:

Общие требования

Беспроводная ЛВС должна основываться на семействе стандартов IEEE 802.11 и строится на основе следующих компонент:

— Wi-Fi точки доступа;

— Контроллеры беспроводной ЛВС;

Требования к Wi—Fi точкам доступа

Wi-Fi точки доступа являются одним из основных компонент построения беспроводной ЛВС и обеспечивают подключение клиентских устройств к беспроводной ЛВС.

Wi-Fi точки доступа должны удовлетворять следующим общим требованиям:

— должны использоваться устройства потолочного/настенного монтажа;

— быть совместимыми со стандартами IEEE 802.11b, 802.11g и 802.11a. Совместимость со стандартом IEEE 802.11n будет являться преимуществом;

— с учетом данных анализа радиоэфира от Wi-Fi точек доступа должно обеспечиваться автоматическое изменение параметров частотно-территориального плана, излучаемой мощности для минимизации негативного влияния на беспроводную сеть со стороны нежелательных устройств в эфире;

— должны поддерживать методы аутентификации EAP-FAST, EAP-LEAP, EAP-TLS, PEAP-GTC, PEAP-MSCHAPv2;

— обеспечение одной точкой доступа пропускной способности до 54 Мбит/с;

— обязательной является поддержка стандарта подачи питания по витой паре IEEE 802.3af, желательной является поддержка стандарта IEEE 802.3at;

— должны иметь питание от источника постоянного тока;

— должны иметь возможность автоматической скоординированной смены рабочих частот несколькими точками доступа для избегания негативного влияния помех;

— должны иметь возможность автоматической скоординированной настройки мощности радиопередатчиков несколькими точками доступа для оптимизации зоны покрытия и производительности беспроводной сети. Функция должна поддерживаться в нормальном режиме работы сети;

— должны иметь возможность автоматической скоординированной настройки мощности радиопередатчиков несколькими точками доступа для устранения «дыр» в покрытии, возникших в результате выхода из строя части оборудования;

Требования по обеспечению безопасности

Для обеспечения безопасности беспроводной ЛВС точки Wi-Fi точки доступа должны удовлетворять следующим общим требованиям:

— поддерживать механизм обеспечения целостности и аутентификации для защиты служебных блоков данных, предназначенных для управления соединениями в беспроводных ЛВС;

— поддерживать интеграцию комплексной системы обнаружения вторжений с базой данных обнаруживаемых атак;

— поддерживать функции, предусмотренные в находящемся в разработке стандарте IEEE 802.11w;

— поддерживать протоколы защиты данных беспроводных ЛВС IEEE 802.11i, WPA и WPA2 на аппаратном уровне;

— поддерживать защиту данных на основе стандарта WPA2 на максимально возможной скорости передачи на физическом уровне;

— поддерживать аутентификацию по протоколам EAP-TLS, EAP-LEAP и EAP-FAST в режиме работы ведомого радиомоста;

Контроллеры должны иметь:

— таблицу MAC-адресов размером не менее 16000;

— портов 10/100/1000 или SFP: не менее 2;

— интерфейсов VLAN: не менее 128;

— число поддерживаемых точек доступа не менее 12 с возможностью дальнейшего расширения.

Требования по обеспечению безопасности:

Каждый контроллер беспроводной ЛВС должен удовлетворять следующим требованиям по обеспечению безопасности беспроводной ЛВС:

— поддержка централизованной аутентификации и авторизации пользователей и сетевых устройств с участием встроенного RADIUS-сервера (далее — обобщённо пользователей) при подключении к Wi-Fi точкам доступа беспроводной ЛВС посредством IEEE 802.1x;

— встроенный в контроллер RADIUS сервер должен поддерживать аутентификацию по протоколам EAP-FAST, EAP-LEAP, EAP-TLS и EAP-MD5 без использования внешних программных или аппаратных компонентов;

— встроенный в контроллер беспроводной ЛВС RADIUS сервер должен поддерживать интеграцию с внешними базами данных учетных записей пользователей по протоколу LDAP;

— встроенный в контроллер беспроводной ЛВС RADIUS сервер должен поддерживать хранение учетных записей пользователей во встроенной в контроллер базе данных;

— беспроводной контроллер должен поддерживать централизованную аутентификацию и авторизацию пользователей с использованием внешнего RADIUS-сервера;

аутентификация Wi-Fi точек доступа по цифровым сертификатам при их подключении к контроллеру;

Как справиться с растущими объемами данных?

В нынешние времена практически любой смартфон может снимать фотографии в высоком разрешении и записывать видео 4K, поэтому пространство на персональном компьютере, ноутбуке или мобильных гаджетах заканчивается еще быстрее, чем раньше. Конечно, можно купить внешний жесткий диск для хранения и резервирования данных с ПК или телефона. Но в таком случае накопитель должен быть всегда под рукой. Как быть, если в командировке требуются рабочие файлы, а на ноутбуке их нет? Или хочется показать новым друзьям в отпуске фотографии из прошлой поездки? Можно закачать нужную папку в облако, но и там объемы ограничены. Да и нет гарантии полной защиты данных. Есть ли варианты хранения данных проще, современнее и удобнее?

Здесь на помощь приходят сетевые хранилища или NAS (Network Attached Storage). Еще лет десять назад их можно было встретить только в корпоративной среде, но сегодня они покоряют домашние сети. И это совсем не случайно: кроме базовой задачи хранения и доступа к данным современные NAS умеют намного больше. Они помогут настроить резервирование ценной информации с компьютеров, ноутбуков и гаджетов. Позволят удобно организовать музыку, фотографии и видео в мультимедийной библиотеке, чтобы каждое устройство получало контент в оптимальном формате. Обеспечат частным и защищенным облаком, чтобы рабочие файлы были всегда под рукой из любого места и с любого устройства. Помогут развернуть домашнюю систему видеонаблюдения без лишних затрат. И мы лишь начали перечислять возможности NAS.

Но как выбрать сетевое хранилище, которое будет верой и правдой служить многие годы? Об этом мы как раз и расскажем в нашей статье. Как и в случае различной компьютерной периферии, выбор NAS зависит от того, какие функции потребуются. Поэтому сначала следует определиться с нужными возможностями, а уже затем выбирать подходящий NAS по характеристикам.

В статье мы будем опираться на возможности сетевых хранилищ лидера рынка Synology, но все сказанное, по большей части, верно и для других производителей NAS. Мы оставим в стороне самосборные NAS, хотя они являются менее дорогой альтернативой готовым решениям. Но для сборки NAS своими руками требуется время и опыт.

Выбор оборудования

Сеть передачи данных — сама по себе вещь довольно консервативная. А уж если речь идёт о распределённой централизованной инфраструктуре… Ничего хорошего в том, если центральный узел постоянно выходит из строя, и всем приходиться приостанавливать работу. Мелкие аварии на удалённых точках тоже могут доставить немало проблем — нужно как-то передавать сбойные устройства, отправлять им замену, в общем, тоже хлопот хватает.

Факторы, которые встали во главу угла при формировании списка требований:

Один вендор для всего: от точек доступа до центральных скоростных коммутаторов. Очень уж не хотелось разводить зоопарк различного оборудования от разных производителей и потом иметь трудности в обслуживании и модернизации. Помимо техподдержки в рамках «одного окна», есть потребность в создании единой экосистемы, когда всё оборудование легко интегрируется и без проблем взаимодействует между собой.

Доступность в России

Это важно. Купить замечательное устройство с кучей полезных функций, которое можно привезти, например, из США или другой удалённой страны, и потом при малейшей проблеме отправлять его по гарантии и терпеливо ждать, когда приедет замена… Такой вариант точно не подходит для динамичного бизнеса

Важно, чтобы все проблемы решались здесь и сразу, а не через неопределённое время после длительной переписки с заокеанскими коллегами.

Цена. Для независимого бизнеса, который зарабатывает свои деньги самостоятельно, стоимость решения — такой же важный фактор, как и эффективность. Понятно, что бесплатный сыр бывает только в мышеловке, но переплачивать никому не хочется. Поэтому нужны устройства надёжные и недорогие.

Простота управления. Чем проще и быстрее можно разобраться, установить, настроить и потом передать управление в техподдержку — тем лучше. И ещё важна хорошая документация, написанная по принципу: «прочитал и сделал».

Производительность, количество внешних линий, наличие определённых функций — это, несомненно, важные показатели. Но не менее важно постоянное развитие. Нужно быть уверенным в том, что через год, два, десять лет эта компания будет не просто формально присутствовать на рынке, а вести постоянный НИОКР и обновлять парк предлагаемых моделей.

Известное имя. Подытожив всё вышесказанное, становится понятно, что это должен быть не новоявленный полубренд, а известная компания с хорошей репутацией на рынке.

Одним из главных претендентов на роль такого вендора была компания Cisco Systems. Однако сразу остановила высокая цена.

Потом стали рассматривать предложения других известных брендов, которые так же соответствуют заявленным требованиям, но более скромны в финансовом вопросе. Рассматривалось оборудование пяти ведущих мировых производителей.

В итоге остановились на Zyxel.

Ниже комментарий IT директора компании ESTEL Леонида Немцова:

«Мы остановились на решениях Zyxel, потому что только здесь обнаружились отличное соотношение цена/качество, широкая линейка продукции бизнес-сегмента, удобство и простота первоначальной настройки»

Что нового в WiFi 6?

Точки доступа с поддержкой WiFi 6, и соответственно, более безопасных технологий WPA3 уже доступны для потребителя. Например, у Zyxel выпущена линейка точек доступа бизнес-класса Unified Pro.

Точки доступа Unified Pro Zyxel WAX510D, Unified Pro Zyxel WAX650S, Unified Pro Zyxel NWA110AX поддерживают стандарт 802.11ax (Wi-Fi 6) и управление из облака Nebula, что позволяет применять их для повышения уровня безопасности и скорости работы сети.

Рисунок 2. Точки доступа Unified Pro Zyxel WAX650S и Unified Pro Zyxel WAX510D.

Ниже мы рассмотрим самые важные нововведения, которые появились в стандарте 802.11ax (WiFi 6).

WPA3-Enterprise 192-bit mode

Улучшения в криптографии в первую очередь затронули именно WPA3-Enterprise — это действительно более стойкий и переработанный стандарт.

Для повышения уровня безопасности, WPA3-Enterprise использует:

- 256-битный протокол Galois/Counter Mode — для шифрования,

- 384-битный Hashed Message Authentication Mode — для создания и подтверждения ключей;

- алгоритмы Elliptic Curve Diffie-Hellman exchange, Elliptic Curve Digital Signature Algorithm — для аутентификации ключей.

В WPA3-Enterprise применяются следующие комбинации шифров, используемых для согласования настроек безопасности во время рукопожатия SSL / TLS:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384, EC DH/DSA условно-безопасная NIST P-384;

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384, EC DH/DSA условно-безопасная NIST P-384, RSA от 3072 бит;

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 — «облегченный» режим, без EC, RSA от 3072 бит, DH-группа 15.

WPA3-Personal на смену WPA2-PSK

В качестве замены Pre-Shared Key, о проблемах которого уже сказано выше, в WPA3 используется метод аутентификации SAE, (стандарт IEEE 802.11-2016)

В основу работы положен принцип равноправности устройств. В отличие от обычного сценария, когда одно устройство объявляется как отправляющее запрос (клиент), а второе — устанавливающее право на подключение (точка доступа или маршрутизатор) и они обмениваются сообщениями по очереди, в случае с SAE каждая из сторон может послать запрос на соединение, после чего происходит отправка удостоверяющей информации.

При подключении и идентификации используется метод dragonfly handshake, с применением криптографической защиты для предотвращения кражи пароля.

SAE предоставляет защиту от атаки с переустановкой ключа (Key Reinstallation Attacks, KRACK ), а также от наиболее распространённых offline атак по словарю, когда компьютер перебирает множество паролей, чтобы подобрать подходящий для расшифровки информации, полученной во время PSK-соединений.

В SAE также добавлена дополнительная функция forward secrecy, повышающая уровень безопасности. Предположим, злоумышленник получил возможность сохранить зашифрованные данные, которые маршрутизатор транслирует в Интернет или локальную сеть, чтобы после подбора пароля расшифровать их. При переходе на SAE шифрующий пароль меняется при каждом новом соединении, поэтому злоумышленник получит только пароль от данных, переданных после вторжения.

Enhanced Open — защита открытых сетей

Это отдельный протокол, разработанный для защиты соединений в открытой сети. Под открытыми сетями на данный момент понимаются сети, когда не требуется предварительная аутентификация, например по ключу (паролю), который в дальнейшем используются как ключ для шифрования.

В Enhanced Open применяется свой метод защиты от перехвата трафика — Opportunistic Wireless Encryption, OWE, описанный в стандарте Internet Engineering Task Force RFC 8110, чтобы защищаться от пассивного подслушивания. Также обеспечивается защита от метода unsophisticated packet injection, когда злоумышленник препятствует работе сети через передачу специальных пакетов данных.

Рекомендуемая сфера применения Enhanced Open — защита гостевых и публичных сетей от пассивного прослушивания.

Вторую часть статьи мы опубликуем в четверг 27 августа.

Настройка защиты беспроводной сети

Если первоначальное тестирование созданной беспроводной сети прошло успешно, можно переходить ко второму этапу – настройке безопасности сети для предотвращения несанкционированного доступа в свою сеть хотя бы со стороны соседей. Конечно, если у вас за стенкой проживает бабушка – божий одуванчик, которая ничего не смыслит в компьютерных технологиях, то можно этого и не делать, но вот если у бабушки есть внуки, то лучше всё же себя обезопасить.

Прежде всего отметим, что созданная нами беспроводная сеть является одноранговой, то есть все компьютеры этой сети равноправны, и выделенный сервер, регламентирующий работу сети, отсутствует. Поэтому полагаться на политику системной безопасности в такой сети бессмысленно, поскольку подобной политики там просто нет. К сожалению, посредством операционной системы Windows XP Professional в такой сети не удастся настроить список авторизованных для доступа в сеть пользователей. Но выход всё же есть. Для этого необходимо воспользоваться возможностями точки доступа или беспроводного маршрутизатора, то есть реализовать защиту сети на аппаратном уровне.

Фильтрация по MAC-адресам

На первой «линии обороны» желательно настроить фильтрацию по MAC-адресам. MAC-адрес – это уникальный (в том смысле, что не может быть двух одинаковых) идентификатор конкретного сетевого оборудования, например, беспроводного адаптера или точки доступа. MAC-адрес записывается в шестнадцатеричном формате. Например, MAC-адрес может быть записан в виде 00-0 F-EA-91-77-9 B. Для того чтобы выяснить MAC-адрес установленного беспроводного адаптера, нажмите кнопку «Start» (Пуск) и в появившемся списке выберите пункт «Run…» (Выполнить). В открывшемся окне наберите команду «cmd» (рис. 9), что приведёт к запуску окна командной строки.

Какое требуется оборудование

Для создания сети с выделенным сервером потребуются:

- Клиентские рабочие станции/терминалы – ПК и/или мобильные устройства, периферийное оборудование с сетевым доступом – принтеры, сканеры, факсы.

- Сервер (-ы) – отдельные компьютеры или машины аналогичные рабочим станциям с запущенными серверными приложениями, или аппаратные специализированные девайсы (например, принт-серверы). В большинстве случаев серверы сетевые, коммуникационные, приложений реализуются на высокопроизводительных платформах, включающих многоядерные процессоры. Распространенные варианты – использование многопроцессорных плат, объединение в один сервер нескольких компьютеров. Для надежного хранения данных нужен массив накопителей (например, RAID).

- Оборудование для монтажа и бесперебойной работы серверов. Как правило, сервер монтируется в отдельном шкафу (19-дюймовой стойке), оснащается источником бесперебойного питания, системой принудительного охлаждения, коммуникационной аппаратурой.

- Оборудование для организации ЛВС – коммутаторы (хабы), маршрутизаторы, точки доступа для беспроводной сети, сетевые платы, проводные каналы связи и т.д.

Необходимая оговорка

По приведенному списку плюсов и минусов получается так, что проводная сеть выглядит гораздо предпочтительнее беспроводной. Ну, абстрактно это действительно так: если нужна именно «скорость, стабильность и надежность», то приходится выбирать проводное подключение. Но у Wi-Fi есть огромное преимущество, которое перевешивает многие недостатки. Это преимущество – удобство.

Многие работодатели склонны его преуменьшать, мол «и на своем месте посидит, не развалится». Удобство – с одной стороны, штука эфемерная, ее в цифрах не выразишь. С другой стороны, при комфортных условиях работы работник, как правило, больше делает и меньше устает. Но решение нужно принимать исходя из того, чем занят сотрудник. Для инженера, который работает на ПК с двумя большими мониторами, и при этом постоянно работает с проектами по сети – проводное подключение является наилучшим выбором. А для менеджера по продажам, который проводит в офисе мало времени и не нуждается в отдельном рабочем месте, лучше организовать беспроводной доступ. Это лишь один из примеров, на самом деле их гораздо больше.

Реализация разделяемого доступа в Интернет с использованием аналогового модема

Следующий важный аспект, который необходимо рассмотреть – это реализации разделяемого доступа в Интернет с использованием аналогового модема. Для этого прежде всего необходимо присвоить статический IP-адрес компьютеру, к которому подключён модем.

IP-адрес компьютера должен быть 192.168.0.1, а маска подсети — 255.255.255.0. Использование другого IP-адреса при создании разделяемого доступа в Интернет не допускается. В крайнем случае, если вы зададите другой IP-адрес, то при активизации разделяемого доступа вам будет послано уведомление об автоматическом изменении IP-адреса сервера.

Соответственно, IP-адрес самой точки доступа должен находиться в той же подсети, то есть быть равным 192.168.0.х с маской подсети 255.255.255.0. Если IP-адрес точки доступа по умолчанию отличается от указанного, то его следует сначала поменять.

После того как компьютеру будет присвоен статический IP-адрес, щелкните на значке My Network Places (Сетевое окружение) правой кнопкой мыши и в открывшемся списке выберите пункт Properties (Свойства). В открывшемся окне Network Connection (Сетевые соединения) выберите значок с названием соединения с Интернетом (название этого соединения задаётся произвольно при настройке соединения с Интернетом). Щёлкнув на нём правой кнопкой мыши, перейдите к пункту Properties и в открывшемся диалоговом окне Internet Properties (Свойства соединения с Интернетом) перейдите к вкладке Advanced.

В группе Internet Connection Sharing (Разделяемый доступ в Интернет) отметьте пункт Allow other network users to connect through this computer’s Internet connection (Разрешить пользователям локальной сети пользоваться соединением с Интернетом через данный компьютер). Тем самым вы активизируете разделяемый доступ в Интернет для всех компьютеров вашей локальной сети. Автоматически в этом диалоговом окне окажутся отмеченными и два последующих пункта. Первый из них (Establish a dial-up connection whenever a computer on my network attempts to access the Internet) разрешает устанавливать соединение с Интернетом по требованию с любого компьютера вашей сети. Даже при отсутствии в данный момент на сервере (компьютере, к которому подключен модем) непосредственного соединения с Интернетом в случае соответствующего запроса с любого компьютера сети модем начнёт набор номера провайдера и установит соединение с Интернетом.

Второй пункт (Allow other networks users to control or disable the shared Internet connection) разрешает всем пользователям сети управлять разделяемым доступом в Интернет.

После того как разделяемый доступ в Интернет будет активизирован на компьютере, необходимо проверить сетевые настройки на всех остальных компьютерах сети. В отличие от сервера, все остальные компьютеры сети не должны иметь статического IP-адреса. Для того чтобы убедиться, что это действительно так, повторите процедуру назначения IP-адреса на всех компьютерах сети, но в диалоговом окне Internet Protocol (TCP/IP) Properties отметьте пункт Obtain an IP address automatically. При этом все компьютеры локальной сети (кроме сервера) будут автоматически получать динамические IP-адреса.

Не вникая во все тонкости динамического конфигурирования сети, отметим лишь, что на сервере будет запущен специальный сервис DHCP, который и будет заниматься автоматическим распределением IP-адресов в диапазоне той же самой подсети, что и сервер, то есть в диапазоне 192.168.0.х.

По окончании настройки сервера и всех компьютеров сети можно будет пользоваться разделяемым доступом в Интернет.

Что было в начале

Первоначально сеть предприятия находилась в зачаточном состоянии: несколько коммутаторов, Microsoft Forefront TMG в качестве шлюза, в том числе для доступа к корпоративной сети извне.

Надо сказать, что уже тогда существовала потребность в развитии сети. На тот момент было два завода, которые соединялись по VPN site-to-site, и несколько удалённых площадок (офисов).

Были пользователи, работавшие через VPN client-to-server (около 10 человек). Остальные (это ещё человек 30) подключались напрямую через RDP.

Особенность таких компаний как ESTEL в том, что они прирастают регионами, филиалами, отдельными салонами и другими точками присутствия. Это — экспансия на рынке, развитие и масштаб, и в то же время — зависимость от систем связи. Проще говоря, разветвлённая сеть — основа существования компании.